「白帽子学习笔记」网络扫描与网络侦查

[toc]

0x01网络扫描与网络侦查的目的

黑客在进行一次完整的攻击之前除了确定攻击目标之外,最主要的工作就是收集尽量多的关于攻击目标的信息。这些信息主要包括目标的操作系统类型及版本、目标提供哪些服务、各服务的类型、版本以及相关的社会信息。

攻击者搜集目标信息一般采用七个基本的步骤:

(1) 找到初始信息,比如一个IP地址或者一个域名;

(2) 找到网络地址范围,或者子网掩码;

(3) 找到活动机器;

(4) 找到开放端口和入口点;

(5) 弄清操作系统;

(6) 弄清每个端口运行的是哪种服务;

(7) 找到目标可能存在的漏洞。

0x02 常用工具介绍

1x01 Google Hack

Google Hacking 是利用谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,php远程文件包含漏洞等重要信息。

我在以前写过一篇Goolge Hack基本语法的介绍博客。 链接如下:【白帽子学习笔记10】Google语法

1x02 Nmap

Nmap是一个网络侦察和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取哪台主机正在运行以及提供什么服务等信息。Nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。Nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口映射),碎片扫描,以及灵活的目标和端口设定。

Nmap运行通常会得到被扫描主机端口的列表。Nmap总会给出well known端口的服务名(如果可能)、端口号、状态和协议等信息。每个端口的状态有:open、filtered、unfiltered。open状态意味着目标主机能够在这个端口使用accept()系统调用接受连接。filtered状态表示:防火墙、包过滤和其它的网络安全软件掩盖了这个端口,禁止Nmap探测其是否打开。unfiltered表示:这个端口关闭,并且没有防火墙/包过滤软件来隔离nmap的探测企图。通常情况下,端口的状态基本都是unfiltered状态,只有在大多数被扫描的端口处于filtered状态下,才会显示处于unfiltered状态的端口。

根据使用的功能选项,Nmap也可以报告远程主机的下列特征:使用的操作系统、TCP序列、运行绑定到每个端口上的应用程序的用户名、DNS名、主机地址是否是欺骗地址、以及其它一些东西。

1x03 Winhex

WinHex 是一款以通用的 16 进制编辑器为核心,专门用来对付计算机取证、数据恢复、低级数据处理、以及 IT 安全性、各种日常紧急情况的高级工具: 用来检查和修复各种文件、恢复删除文件、硬盘损坏、数码相机卡损坏造成的数据丢失等。

1x04 Metasploit

Metasploit是一个渗透测试框架,里面集合了很多的渗透测试功能。我关于Metasploit也写过一篇博客,链接如下:

白帽子学习笔记18】Metasploit学习笔记

0x03 被动扫描

1x01 麻省理工学院网站中文件名包含“network security”的pdf文档

首先我们先来构造一下谷歌语法:

inurl:mit.edu intext:network security filetype:pdf

- inurl:mit.edu 表示搜索结果的url中包含mit.edu

- intext:network security 表示搜索的结果中包括network security

- filetype:pdf 表示搜索结果中的文件类型为pdf

1x02 照片信息解析

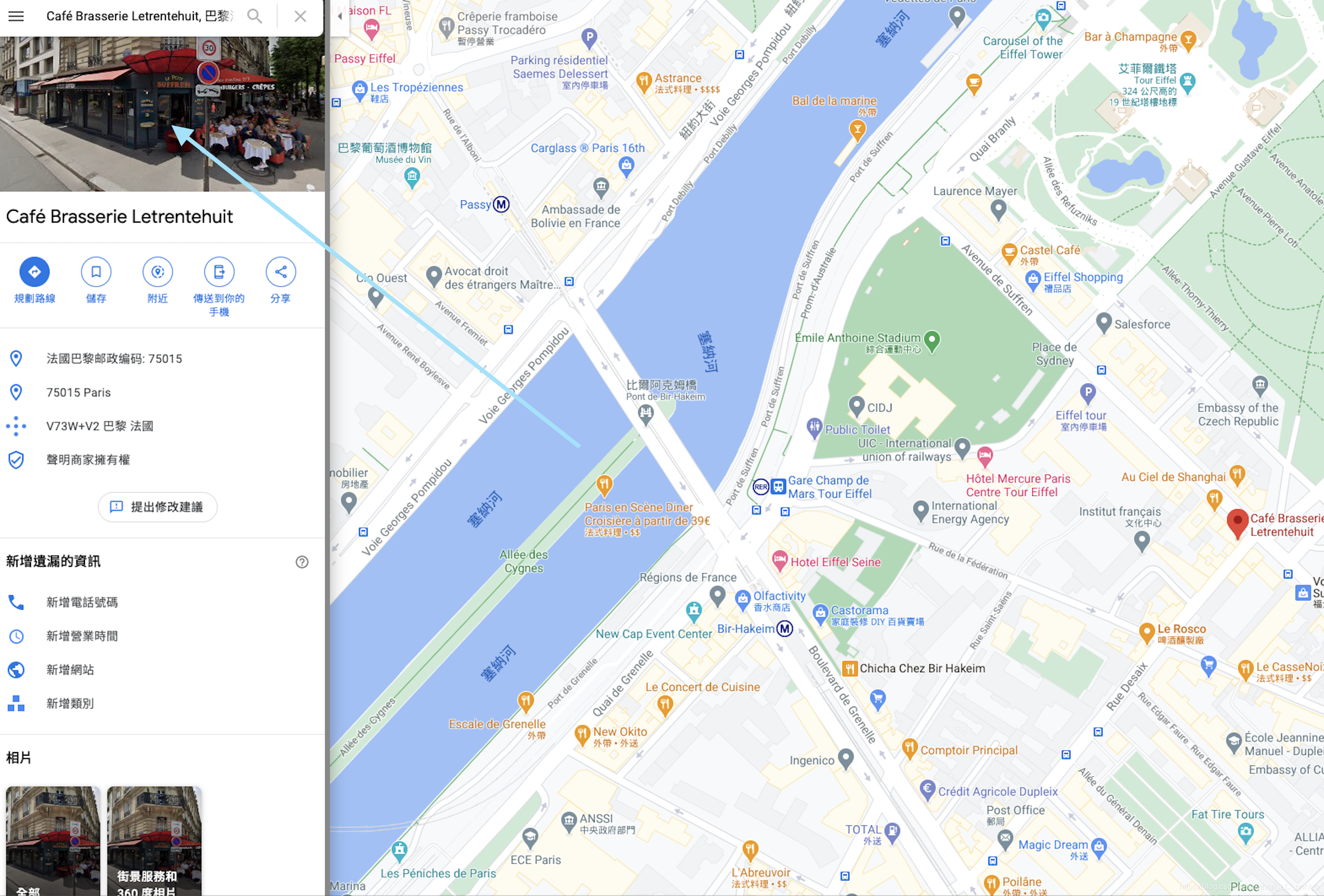

根据一张照片找出这个女孩在哪里旅行。

首先先看照片中的文字,然后可以看到一些文字,尝试将这些内容在Google 地图中进行搜索。

但是仔细一看发现不太对劲。这个图片不太一样啊。

最后尝试改变一下时间轴找到了在2015年时候的装潢是和图片中一样的。

这个是位置信息。

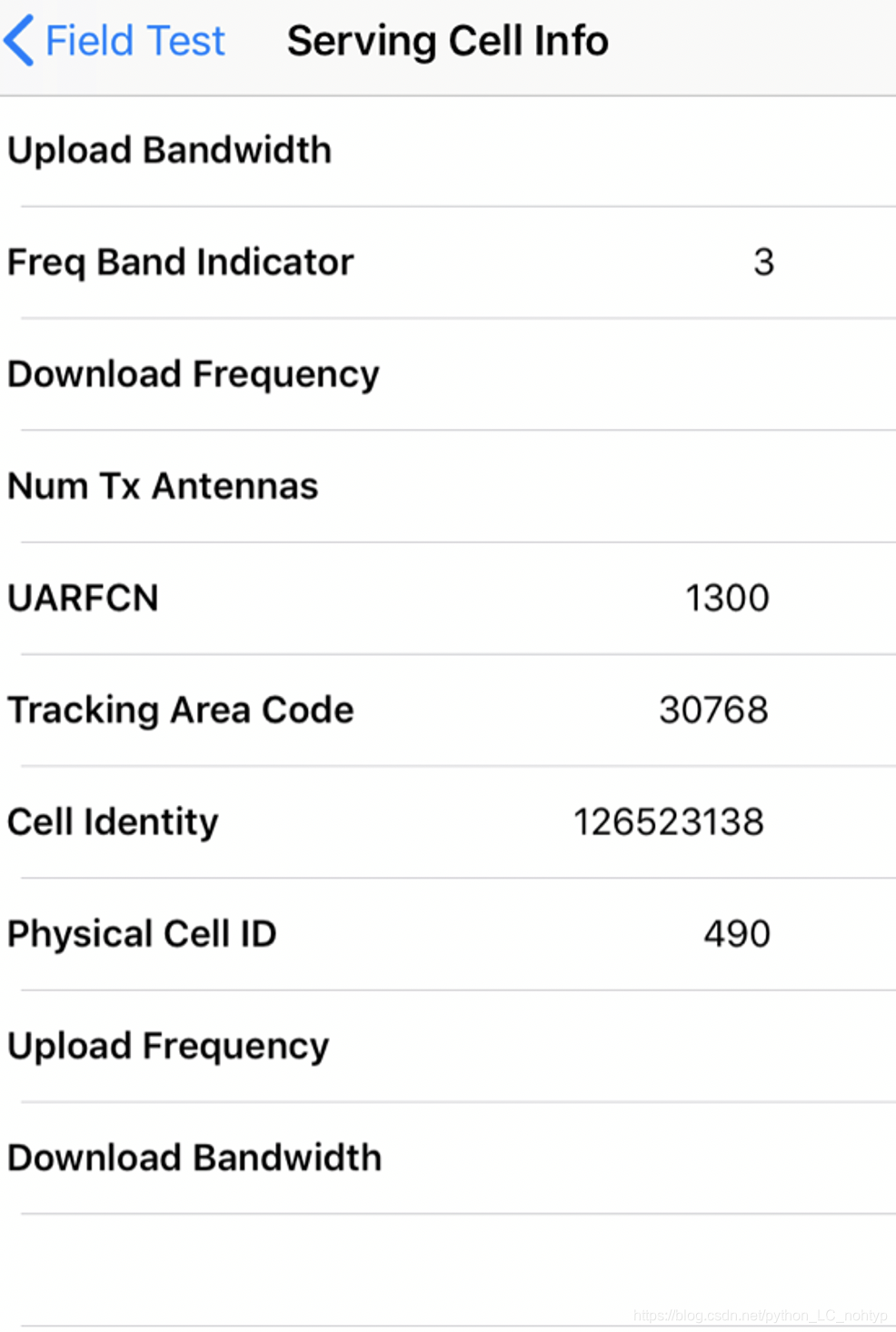

1x03 手机位置定位

手机位置定位。通过LAC(Location Area Code,位置区域码)和CID(Cell Identity,基站编号,是个16位的数据(范围是0到65535)可以查询手机接入的基站的位置,从而初步确定手机用户的位置。

获取自己手机的LAC和CID:

Android 获取方法:Android: 拨号*#*#4636#*#*进入手机信息工程模式后查看

iphone获取方法:iPhone:拨号*3001#12345#*进入FieldTest

但是请注意,这个操作在很多品牌的新版本中已经不能用了,比如华为和OPPO等。

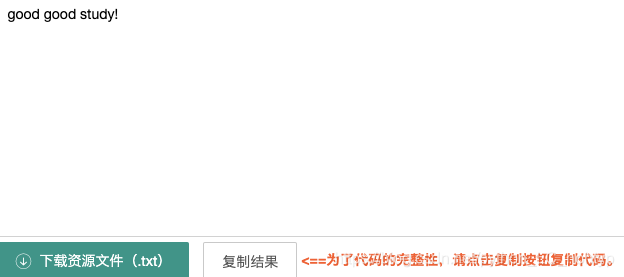

1x04 编码解码

将Z29vZCBnb29kIHN0dWR5IQ==解码

很明显的Base64解码

1x05 地址信息

通过随便一个MAC地址查询网站就可以确定此MAC地址为苹果品牌

之后需要确定202.193.64.34到底是那个网页,发现直接访问不行。所以查询一下这个IP地址。

嗯于是就是猜测这个会不会不是桂电的官网呢? 我们去ping一下桂电的官网,发现果然如此。

得出结论,这是一个苹果设备访问了桂电的主页。

首先我的IP地址是113.13.35.21

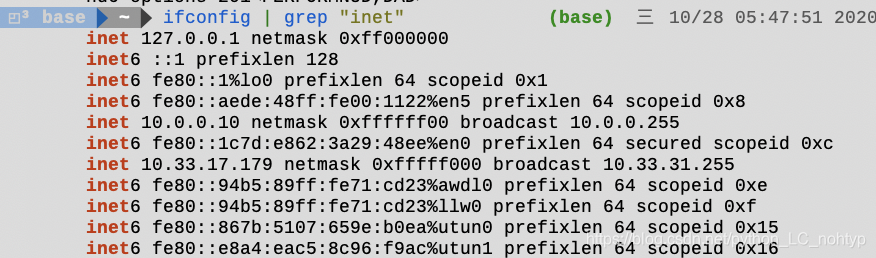

但是通过ifconfig查询到到本机ip地址为:

10.33.17.179

这两个都是我的IP地址,为什么会不一样呢?

因为10.33.17.179是我的内网网址,而当我访问https://whatismyipaddress.com的时候,这个网址的主机是在外网的,我的数据包需要经过路由器将信息传输到外网当中,所以这个网页中获取的就是经过路由器转换后的外网地址。

0x04 NMAP扫描Metasploitable2漏洞

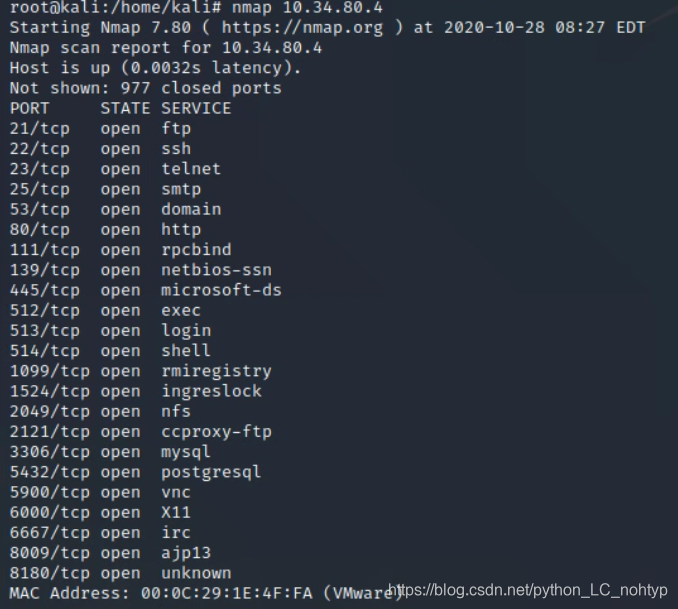

1x01 NMAP扫描Metasploitable2端口开放情况

首先我们需要两个虚拟机设备,并让两台设备置于同一网段

可以看到两者位于同一网段,我这里是两台设备同时设置在了虚拟机到Net模式下。

下面使用Nmap进行扫描。

可以看到开放了那么多的端口,不同的端口分别对于不同服务。

| 端口号 | 服务 |

|---|---|

| ftp | 远程文件传输 |

| ssh | 远程连接 |

| telnet | 远程登陆协议 |

| smtp | 提供可靠且有效的电子邮件传输协议 |

| domain | 将域名和IP地址相互映射 |

| http | 超文本传输协议 |

| rpcbind | rpcbind与BIND或实际上与任何DNS服务器非常相似。当使用将RPC接口的声明编译为服务器和客户端存根代码时,会选择或获得一个协议号rpcgen。 |

| netbios-ssn | 面向连接通信提供会话服务 |

| microsoft-ds | 远程登陆端口 |

| exec | exec函数族的函数执行成功后不会返回 |

| login | 登陆 |

| shell | Shell 是指一种应用程序,这个应用程序提供了一个界面,用户通过这个界面访问操作系统内核的服务 |

| rmiregistry | 用于不同虚拟机之间的通信 |

| ingreslock | Ingreslock后门程序监听在1524端口,连接到1524端口就可以直接获得root权限 |

| nfs | 通过网络,让不同的机器、不同的操作系统可以共享彼此的文件 |

| ccproxy-ftp | 主要用于局域网内共享宽带上网,ADSL共享上网、专线代理共享、ISDN代理共享、卫星代理共享、蓝牙代理共享和二级代理等的文件传输 |

| mysql | 数据库 |

| postgresql | 关系数据库服务器 |

| vnc | 远程连接(有GUI图像界面) |

| X11 | X11也叫做X Window系统,X Window系统 (X11或X)是一种 位图 显示的 视窗系统 |

| irc | 一种网络聊天协议 |

| ajp13 | 定向包协议 |

1x02 NMAP扫描Metasploitable2操作系统类型

使用nmap -O IP即可扫描操作系统信息。扫描结果如下图

1x03 NMAP穷举Metasploitable2上DVWA的登陆账号和密码

通过扫描我们可以知道Metasploitable2开放了80的端口,DVWA是网页服务器而且上面也没有开启443端口所有就肯定在80端口了。

接下来选择nmap自带的http暴力破解工具 http-form-brute 选择路径为:/dvwa/login.php 组成的命令为:

nmap -p 80 -script=http-form-brute -script-args=http-form-brute.path=/dvwa/login.php 10.34.80.4

1x04 永恒之蓝-WannaCry蠕虫

WannaCry(又叫Wanna Decryptor),一种“蠕虫式”的勒索病毒软件。蠕虫病毒是一种常见的计算机病毒,是无须计算机使用者干预即可运行的独立程序,它通过不停的获得网络中存在漏洞的计算机上的部分或全部控制权来进行传播。此病毒通过远程高危漏洞进行自我传播复制,并且加密文件采用了高强度的双RSA+AES加密,至少目前来说破解秘钥是不可能的,只能通过预防的方式来防御,勤打补丁,关闭445、139等端口,及时安装安全软件。

0x05 ZoomEye搜索一个西门子工控设备

在ZoomEye中搜索西门子工控设备,点击一个可以看到该IP设备的如下信息

该设备开启了FTP端口可能会面临被不法分子获取FTP远程连接密码导致重要文件泄漏的问题,也开放了80和443端口说明可能有Web端,Web端的漏洞也可能导致系统遭到攻击。

0x06 数据恢复与取证

1x01 修复elephant.jpg

用16进制编辑器打开后可以发现文件头明显不符合JPG的格式。手动给改回来。

JPG文件头: FF D8 FF E0

成功修复

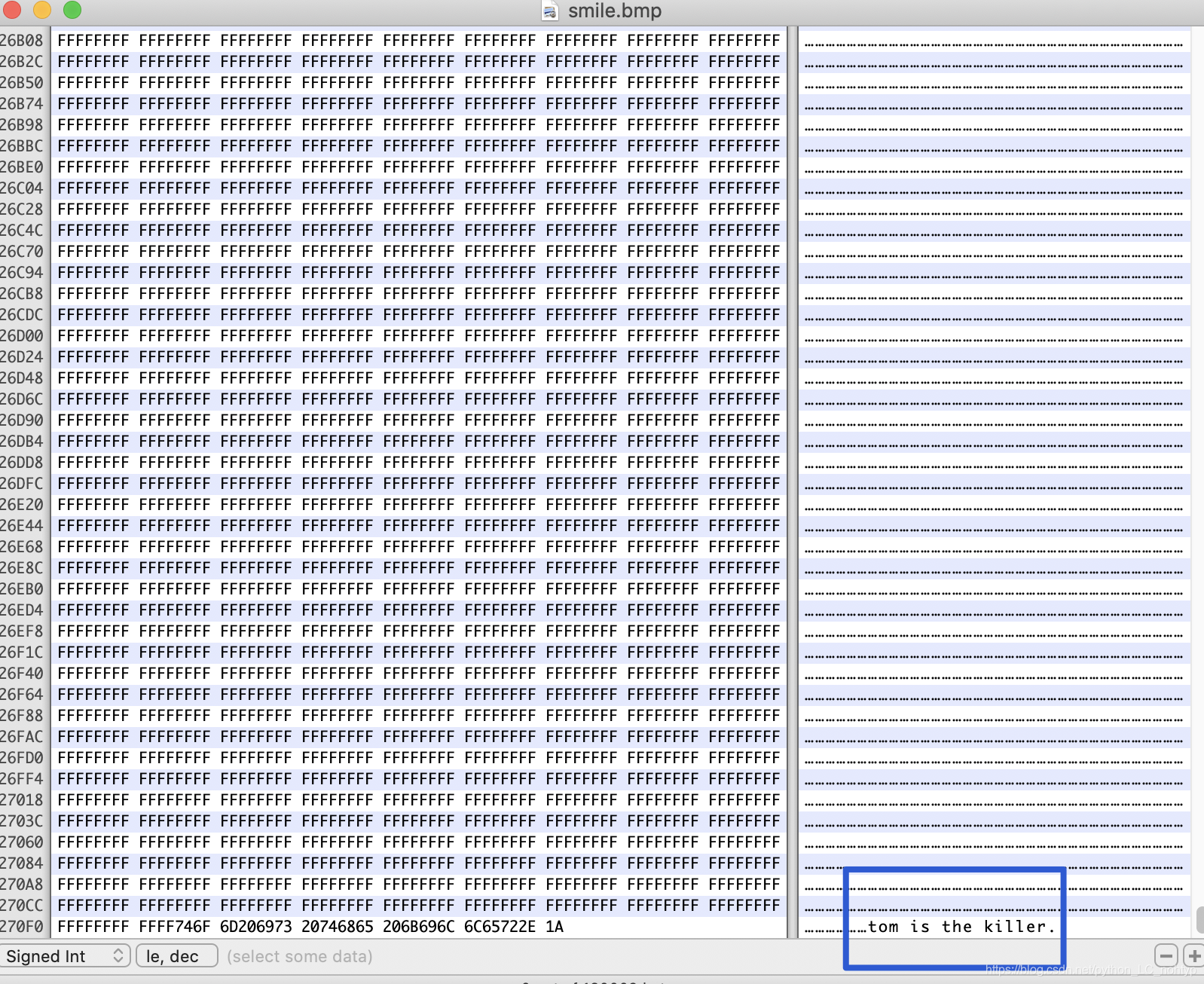

1x02 笑脸后的阴霾

用16进制查看器拿到最后可以发现:tom is the killer. 太可怕了~~

1x04 使用数据恢复软件恢复U盘文件

目前网络中的U盘数据工具很多,我使用了一个叫做嗨格式的U盘恢复软件,效果还挺不错的,操作也很简单。

0x07 小结

通过对本篇博文的总结我们可以学习到如下内容:

- Google语法在信息搜索中的应用

- 图像信息提取能力

- Nmap常用操作

- Winhex等16进制软件的使用(文件修复,查看隐藏信息)

通过这些内容我们可以对网络扫描和网络侦查有一个很好的了解。